Dziś kilka słów o tworzeniu kontrolera domeny, czy będąc bardziej precyzyjnym – przygotowywania nowo uruchomionego serwera (Windows Server 2019) i promowaniu go do roli kontrolera domeny. W ostatnim czasie zaobserwowałem, że znajdujący się na moim starym blogu artykuł na ten temat cieszy się sporą popularnością. Uznałem, że jest to więc świetna motywacja do jego odkurzenia i aktualizacji, a jednocześnie przeniesienia go tu, aby dalej mógł służyć początkującym administratorom w przebrnięciu przez tą tematykę. Zapraszam!

Czym jest kontroler domeny?

Zacznijmy od krótkiego wprowadzenia. Kontroler domeny, zgodnie z definicją, to urządzenie które zarządza realizacją zadań związanych z bezpieczeństwem pomiędzy użytkownikiem a domeną. Jak sama nazwa wskazuje, kontroluje on uwierzytelnianie i autoryzację użytkowników w domenie. Wynika to z tego, że to właśnie na kontrolerze domeny znajduje się Active Directory, czyli usługa katalogowa służąca do zarządzania tożsamościami użytkowników. Brzmi dość skomplikowanie? Zamiast suchymi definicjami posłużmy się więc konkretnym przykładem.

Załóżmy, że mamy do czynienia z małą firmą, która posiada 20 komputerów i 20 użytkowników. Użytkownicy, aby móc wykonywać swoją pracę, muszą mieć możliwość zalogowania się do komputera i uzyskania dostępu np. do zasobów znajdujących się „na sieci” czy w chmurze. Aby móc taki dostęp uzyskać niezbędne jest stworzenie dla nich odpowiednich kont, na które będą mogli się logować. Takie konta tworzone są w usłudze Active Directory, która (w środowiskach on-premises) znajduje się właśnie na kontrolerze domeny.

Sprawa wygląda podobnie w przypadku komputerów – aby ułatwić zarządzanie i nadać dostęp od zasobów firmowych je również należy dodać do domeny i również będą one widoczne w usłudze Active Directory. Dołączenie urządzeń do domeny pozwala na istotne ułatwienie w zarządzaniu nimi. Zdecydowanie łatwiej np. stworzyć zasady w GPO i przypisać je do wszystkich komputerów w domenie niż konfigurować je ręcznie dla każdego urządzenia. Po odpowiednim skonfigurowaniu takich zasad, będą one aplikowane od razu po dołączeniu komputera do domeny, przez co cały proces zostaje niejako zautomatyzowany.

Kontroler domeny pełni w tym przypadku rolę urządzenia-administratora. Pozwala na łatwiejsze zrządzanie obiektami (kontami użytkowników, komputerami) w domenie. Wszelkie operacje dotyczące obiektów, które są wykonywane wewnątrz domeny, będą odbywały się przy jego udziale – np. zmiana hasła użytkownika, konfiguracja zasad komputera itp. Będzie on urządzeniem, od którego urządzenia końcowe będą czerpały wszelkie tego typu informacje.

Przygotowywanie serwera do roli kontrolera domeny

W tradycyjnych środowiskach myśląc o kontrolerze domeny, mówiliśmy najczęściej o fizycznym serwerze, znajdującym się w serwerowni danej firmy. Oczywiście nic nie stoi na przeszkodzie, ale kontroler domeny powstał na maszynie wirtualnej, znajdującej się w lokalnej serwerowni. W środowisku chmurowym uruchomienie kontrolera domeny na maszynie wirtualnej jest oczywiście również możliwe, ale nie ma większego sensu. Chmura oferuje dedykowane rozwiązania spełniające funkcje kontrolera domeny – np. Azure Active Directory.

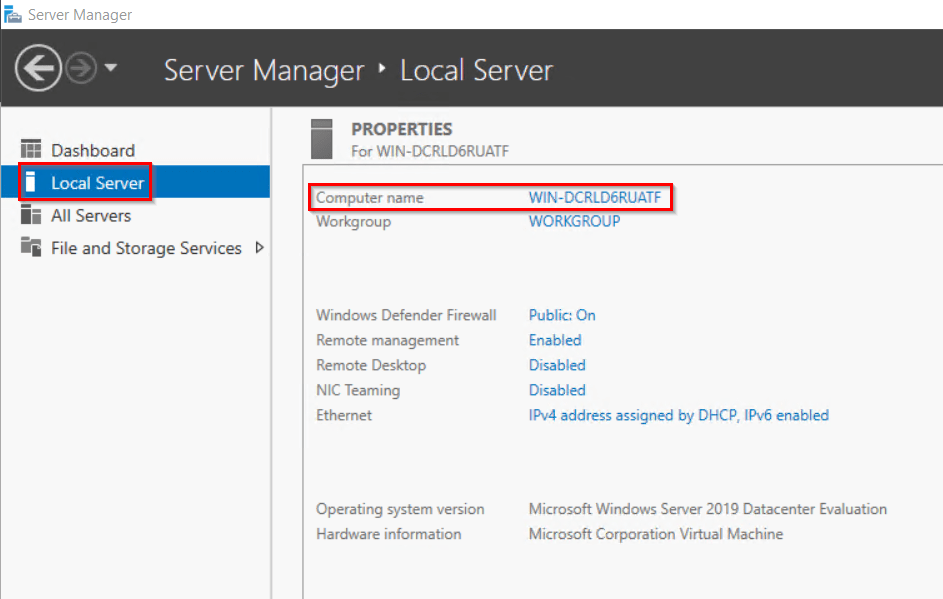

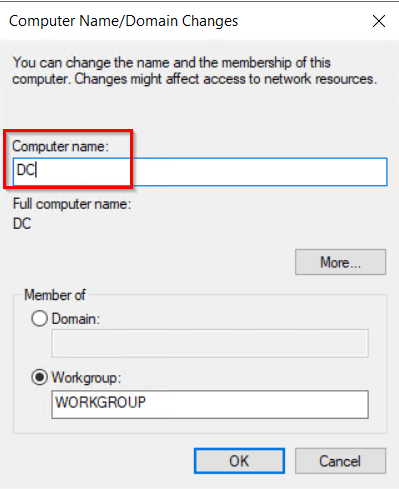

Na potrzeby demonstracji tego wpisu kontroler domeny będę tworzył właśnie na maszynie wirtualnej, wykorzystując Windows Server 2019. Przed wypromowaniem serwera do roli kontrolera domeny należy jednak odpowiednio go przygotować. Pierwszą rzeczą, która jest opcjonalna, ale o którą warto zadbać, jest zmiana nazwy urządzenia, na którym stawiany będzie kontroler domeny. Przypisanie odpowiedniej nazwy ułatwi identyfikację urządzenia w środowisku, a także łatwiejsze określenie jego adresu IP poprzez usługę DNS.

Nazwę komputera możemy zmienić na szereg różnych sposobów. Poza takimi samymi możliwościami zmiany, jak w przypadku systemu Windows 10 (przez właściwości, Powershell itd.) w systemi Windows Server najwygodniejszą opcją wydaje się być wykorzystanie otwieranego wraz ze startem systemu Server Managera. W zakładce „Local Server” odnajdujemy aktualną nazwę naszego serwera:

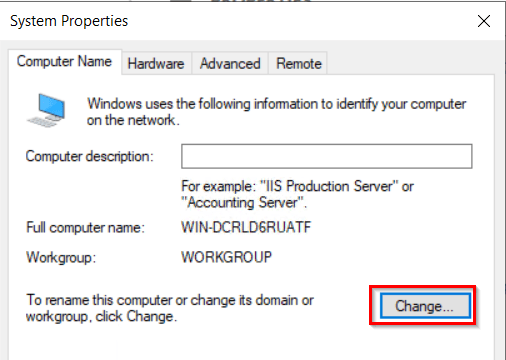

Po kliknięciu w aktualną nazwę komputera pojawi się nam okno z właściwościami systemu. Klikamy przycisk „Change”:

Następnie wprowadzamy nowa nazw dla naszego serwera i zatwierdzamy:

Po restarcie serwera nazwa zostanie zmieniona.

Ustawienie statycznej adresacji IPv4

Dla poprawnego funkcjonowania kontrolera domeny niezbędne będzie przypisanie mu statycznego adresu IP. Jest to o tyle istotne, że początkowo nasz serwer będzie również pełnił rolę serwera DNS. Ta rola jest automatycznie instalowana przy okazji instalacji roli niezbędnej do wypromowania serwera do kontrolera domeny (o czym za chwilę). Dynamiczny adres IP wiązałby się więc z brakiem możliwości komunikacji urządzeń z kontrolerem domeny, co uniemożliwiłoby np. logowanie się użytkowników.

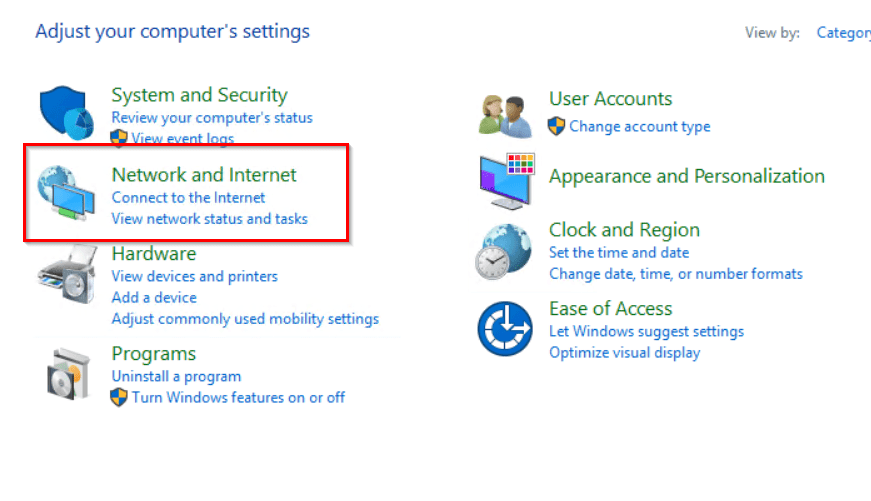

Statyczny adres IP możemy przypisać w właściwościach karty sieciowej, do których dostać się możemy np. przez Panel Sterowania. W panelu sterowania wybieramy opcję „Network and Internet”:

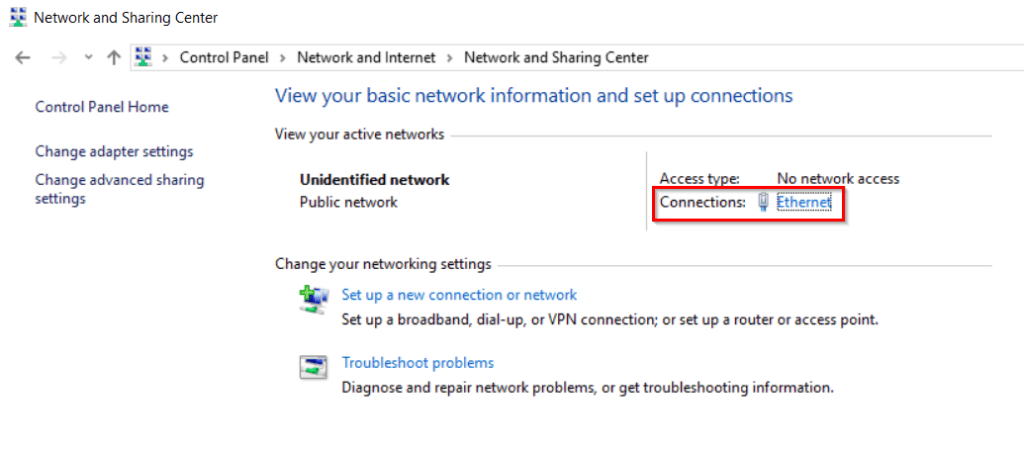

Następnie przechodzimy do „Network and Sharing Center”:

Wybieramy aktualnie podłączoną kartę sieciową:

Przechodzimy do właściwości karty sieciowej:

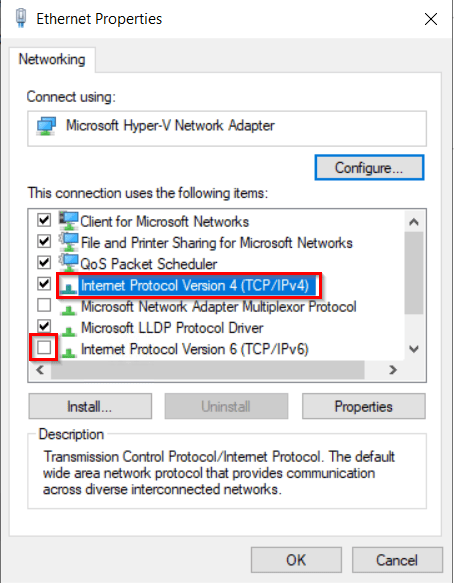

W moim przypadku wykorzystywana będzie wyłącznie adresacja IPv4, więc wyłączam adresację IPv6. Może w późniejszym okresie powodować różne problemy (np. przy konfiguracji DNS-ów):

Następnie konfiguruję adres IP oraz markę serwera.

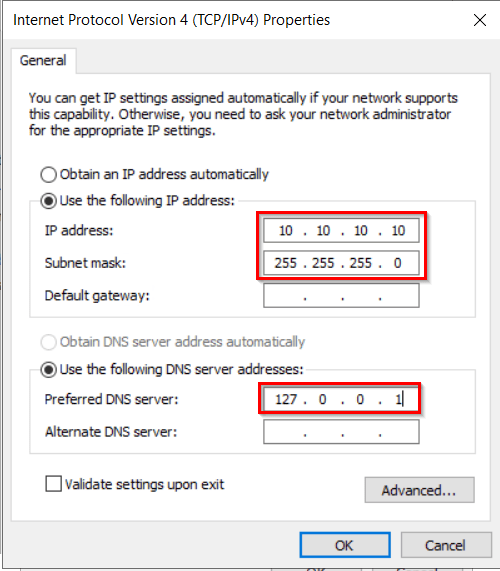

- adres IP definiuję np. jako 10.10.10.10

- jako maskę sieciową podaję 255.255.255.0 (co naturalnie należałoby zmienić, jeżeli wymagana będzie większa podsieć)

- default gateway pozostaje bez zmian – serwer nie będzie komunikował się z internetem

- Preferred DNS Server ustawiam jako adres lokalny serwera (choć pozostawianie tego pola pustego nie będzie miało istotnego wpływu na działanie kontrolera domeny).

- Alternate DNS Server pozostawiam pusty, ponieważ nie ma jeszcze innego kontrolera domeny/serwera DNS w środowisku

Instalacja roli Active Directory Domain Services

Aby mieć możliwość wypromowania serwera do roli kontrolera domeny, niezbędne będzie doinstalowanie mu roli Active Directory Domain Services. W tym celu w Server Managerze wybieramy opcję „Add roles and features”:

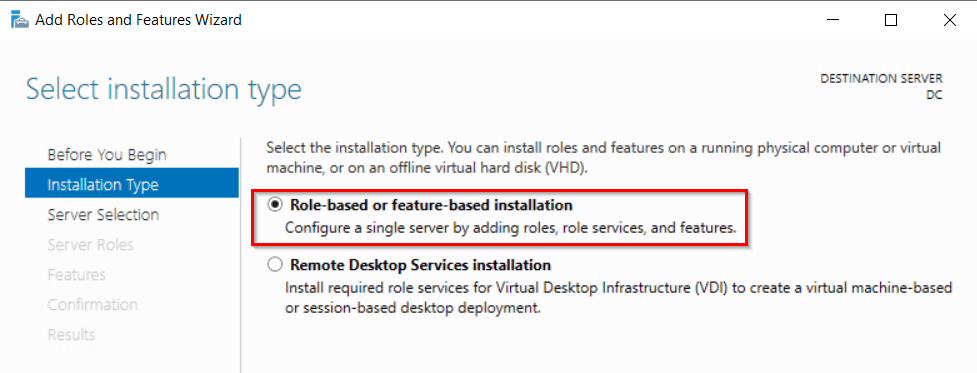

Jako, że instaluję role lokalnie na aktualnym serwerze, wybieramy opcję „Role-based or feature-based installation”:

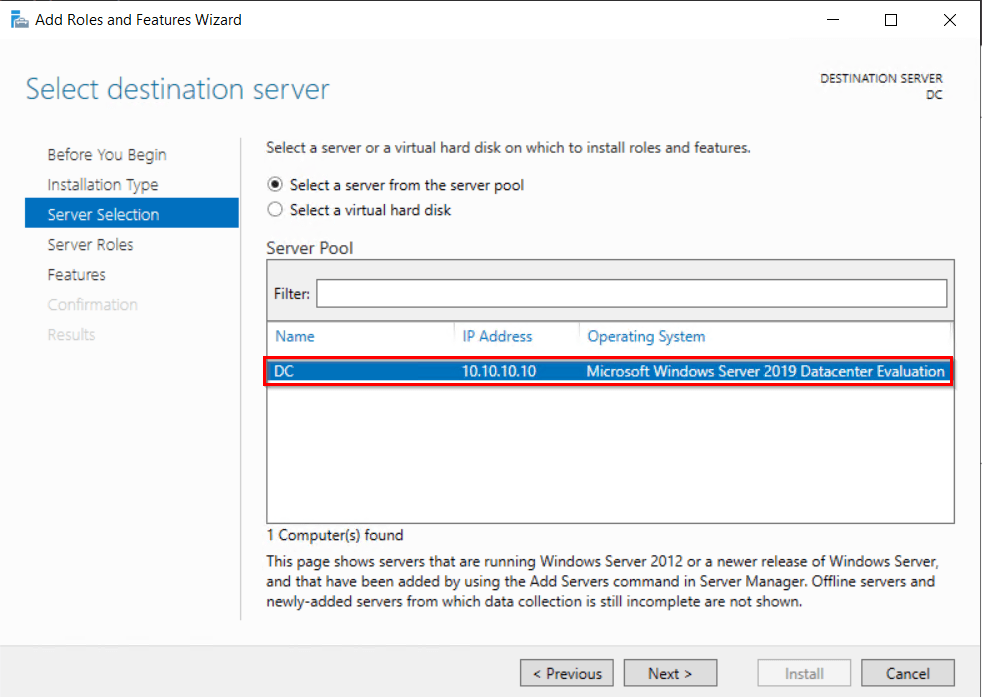

W kolejnym kroku wybieramy serwer, na którym będziemy chcieli instalować role. W tym miejscu warto zwrócić uwagę na adres IP naszego serwera. Jeżeli wyświetlany adres nie jest zgodny z przypisanym przed chwilą statycznym adresem IP, należy zrestartować serwer przed przystąpieniem do instalacji:

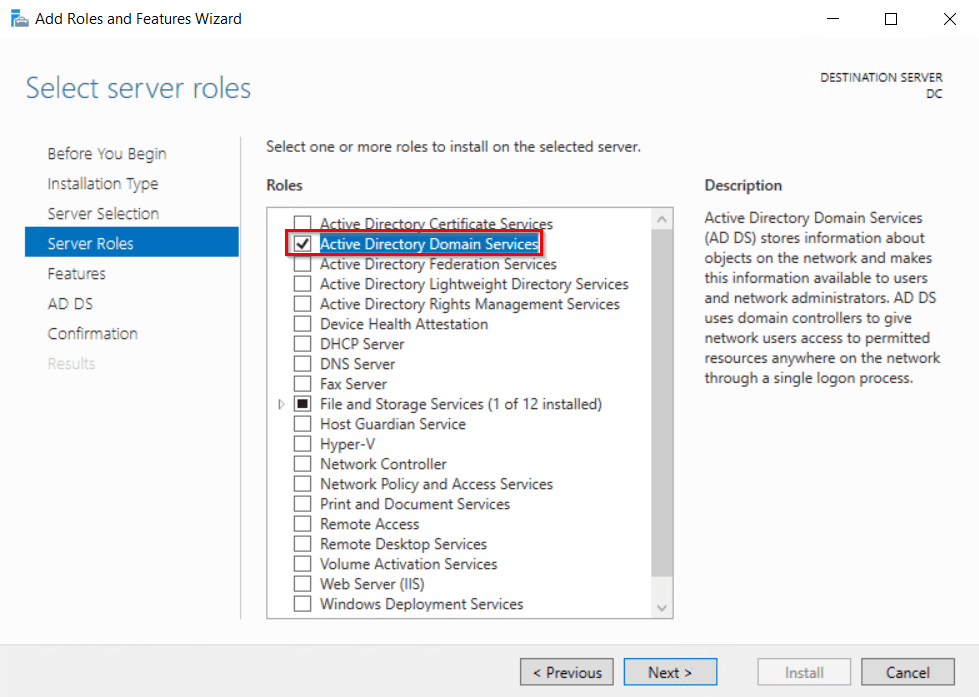

Spośród możliwych do wybrania ról dla serwera wybieramy Active Directory Domain Services:

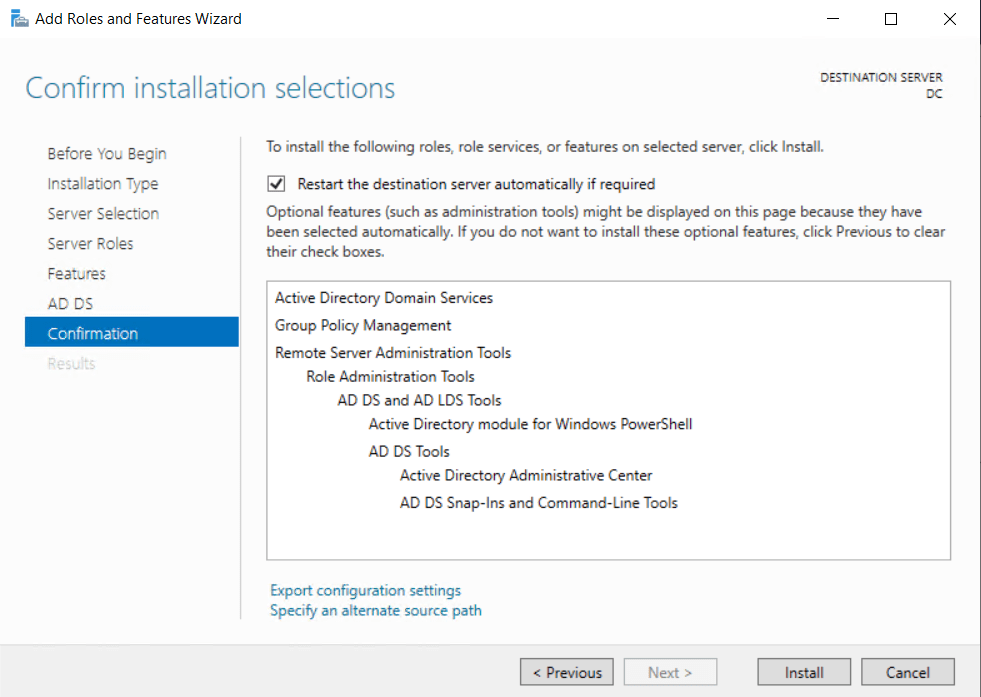

Z racji, że nie instalujemy przy okazji żadnych feature’ów, pozostałe opcje pozostawiamy bez zmian. Przechodzimy do ekranu podsumowania, gdzie klikamy przycisk „Install”. Opcjonalnie, można zaznaczyć dostępną na górze opcje automatycznego restartu, choć w przypadku tej roli restart nie będzie wymagany:

Promowanie serwera do roli kontrolera domeny

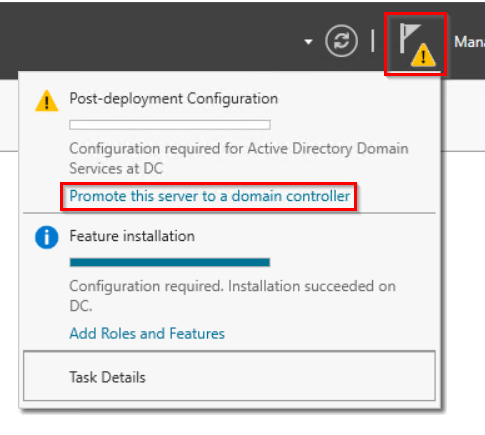

Po zainstalowaniu roli możemy wreszcie przejść do wypromowania serwera do roli kontrolera domeny. Aby uruchomić kreator wchodzimy w powiadomienia, a następnie wybieramy opcję „Promote this server to a domain controller”:

Określenie domeny oraz lasu

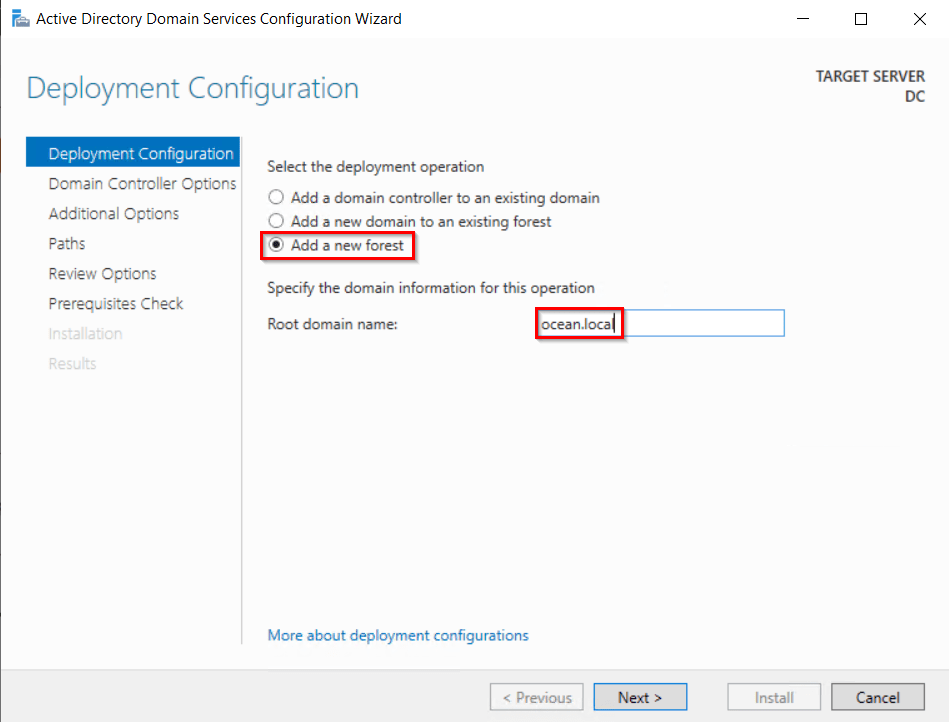

W kolejnym kroku mamy wybór spośród trzech dostępnych opcji. Jako, że jest to całkowicie nowe środowisko, nie mamy innej opcji ja wybranie „Add a new forest” oraz określenie nazwy naszej domeny.

Pozostałe opcje pozwalają na dodanie nowego kontrolera domeny do istniejącej już domeny lub dodanie nowej domeny do istniejącego lasu. Nie zagłębiając się zbytnio w szczegóły, las w tym kontekście oznacza po prostu pewnego rodzaju zbiór połączonych ze sobą domen.

Opcje konfiguracji kontrolera domeny

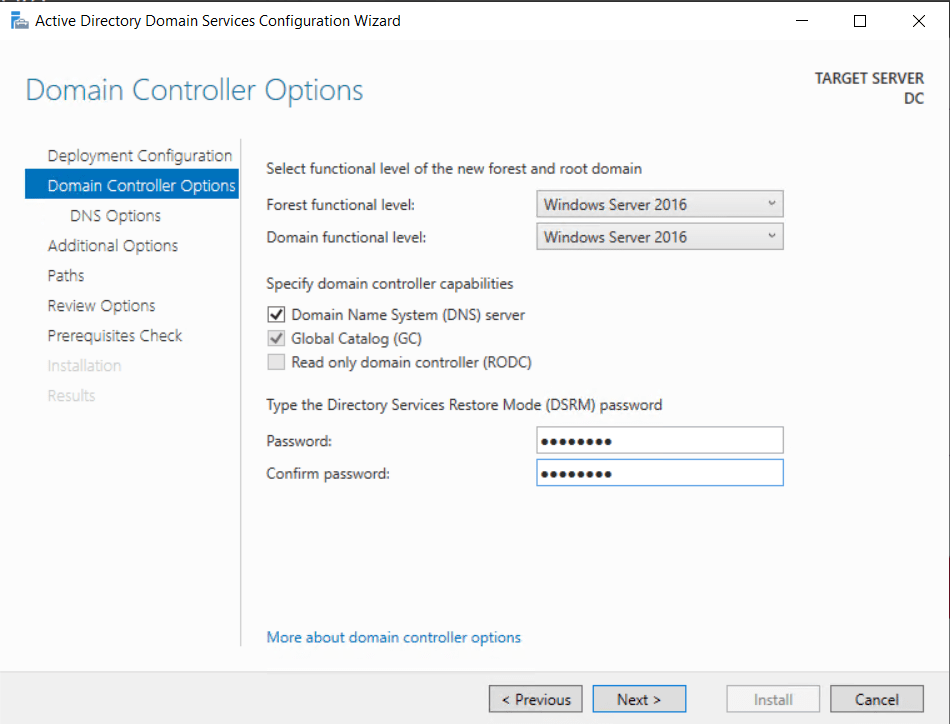

W kolejnym kroku określamy opcje dotyczące kontrolera domeny.

- Forest functional level – określa poziom funkcjonalności dla całego lasu. Poziom lasu powinien być zawsze dostosowany do serwera z najstarszą wersją systemu.

- Domain functional level – tak samo jak w przypadku lasu, tylko że poziom określany jest dla domeny.

- DNS Server – pozwala na zaznaczenie, czy aktualny kontroler domeny będzie jednocześnie pełnił funkcję serwera DNS

- Global Catalog – usługa, która przechowuje repliki wszystkich obiektów z całego drzewa domen, wraz z niewielką liczbą najczęściej wykorzystywanych atrybutów podczas wyszukiwania. Może być to np. login użytkownika, jego imię czy nazwisko. Pozwala to na szybkie zlokalizowanie danego obiektu (np. użytkownika) w całym drzewie domen

- Read only domain controller – czyli jak sama nazwa wskazuje, kontroler domeny w trybie “tylko do odczytu”. Opcja ta stosowana jest np. na kontrolerze domeny, którą chcemy przyłączyć do naszej, a mamy obawy co do bezpieczeństwa takiej domeny lub umiejętności lokalnego IT. Wtedy z kontrolera domeny w tym trybie nie ma dostępu do głównego kontrolera.

- DSRM password – czyli hasło do trybu bezpiecznego bootowania systemu Windows Serwer. W przypadku awarii kontrolera domeny DSRM pozwala administratorowi na naprawę, przywrócenie lub odzyskanie bazy danych Active Directory

W naszym przypadku pozostawiamy domyślnie wybrany poziom funkcjonalności lasu i domeny, włączone opcje DNS Server oraz Global Catalog oraz określamy hasło do DSRM:

Delegacja DNS

Następnym krokiem jest ewentualna możliwość określenia delegacji DNS. Opcja ta pozwala na przekopiowanie wpisów w usłudze DNS z innego, istniejącego już serwera – nie ma zastosowania dla nowo tworzonego środowiska:

Określenie nazwy NETBIOS-owej

Następnie określamy nazwę NETBIOS-ową domeny. NetBIOS (Network Basic Input/Output System) jest najprościej mówiąc protokołem sieciowym, który zapewnia aplikacją komunikację pomiędzy komputerami znajdującymi się w tej samej sieci lokalnej. Działa on na bardzo podobnej zasadzie jak DNS, tłumaczy adresy komputerów na ich nazwy i odwrotnie. Różnica między NetBIOS-em a DNS-em polega na tym, że NetBIOS został zaprojektowany do identyfikowania komputerów w sieci lokalnej, a DNS do tłumaczenia nazw w internecie. NetBIOS jest także podstawą działania sieci dla systemów Windows.

W naszym przypadku nic nie stoi na przeszkodzie, aby pozostawić domyślnie zaproponowaną nazwę NETBIOS-ową. Pozwoli ona na identyfikowanie naszej domeny po tej nazwie („OCEAN”), a nie po jej pełnym adresie („ocean.local”)

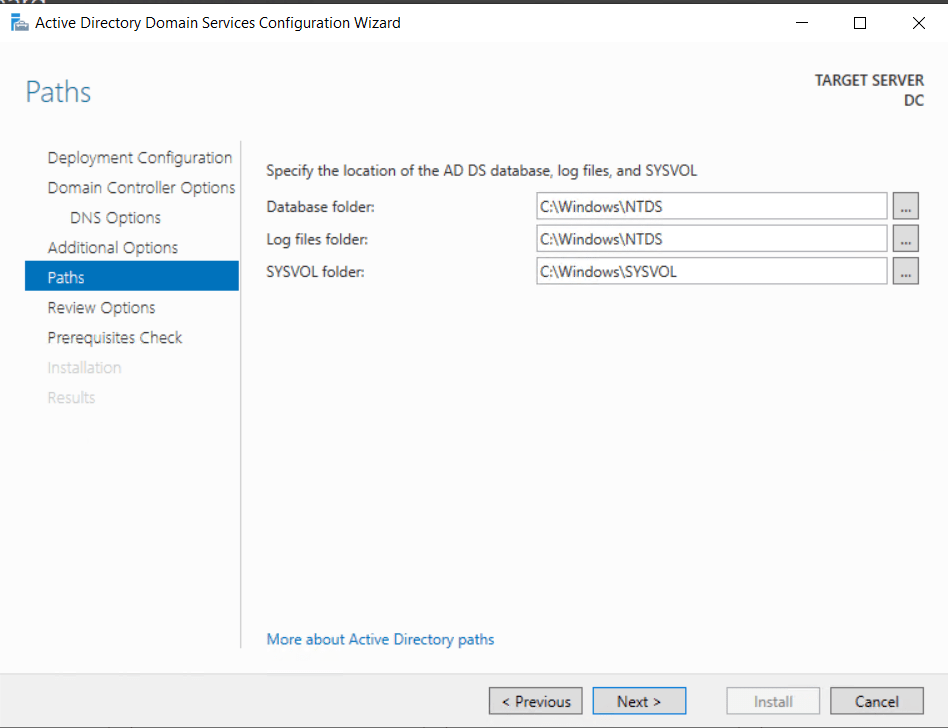

Określenie domyślnych ścieżek zapisu

Ostatnim krokiem jest określenie domyślnych ścieżek, w których zapisywana ma być baza danych, logi oraz SYSVOL. W naszym przypadku ścieżki mogą pozostać domyślne:

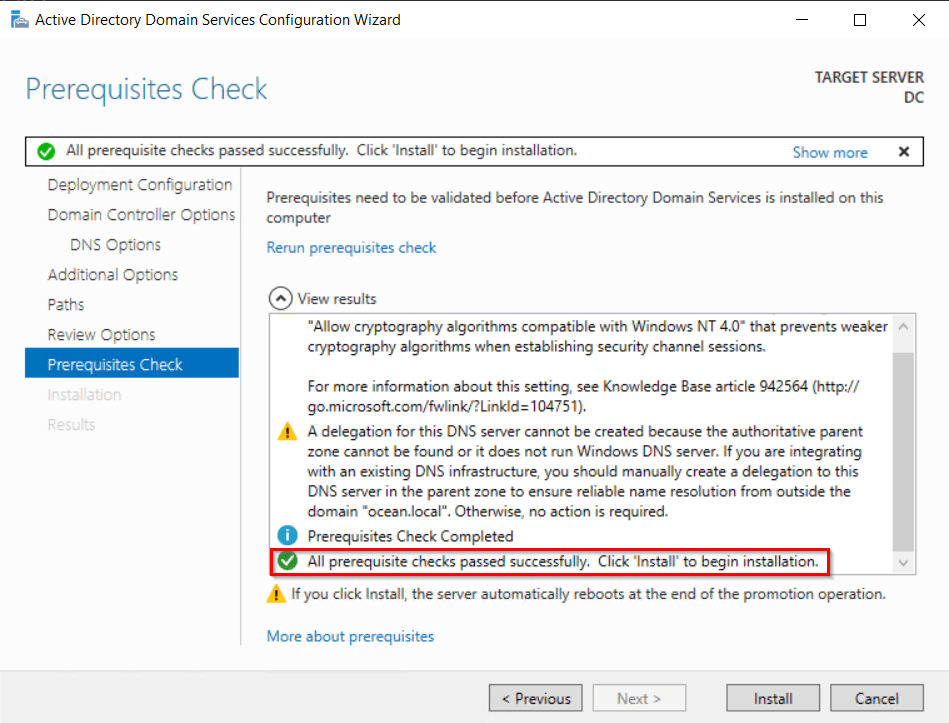

Wstępna weryfikacja i „instalacja”

Po przejściu przez podsumowanie wybranych we wcześniejszych krokach opcji przychodzi czas na wstępną weryfikację. Na tym etapie kreator zweryfikuje, czy serwer jest odpowiednio przygotowany do wypromowania go do roli kontrolera domeny. Jeżeli testy przejdą pomyślnie, będziemy mogli przystąpić do „instalacji”:

Po pomyślnym przejściu wstępnych testów pozostaje tylko poczekać, aż nasz kontroler domeny zostanie „zainstalowany”. Po restarcie nasz kontroler domeny powinien działać poprawnie. Warto tutaj zaznaczyć, że od teraz do maszyny logowali będziemy się kontem domenowym, a nie lokalnym. W przypadku systemów Windows Serwer domyślne konto lokalnego administratora zostaje automatycznie zmodyfikowane na konto administratora domenowego.

Coś jest dla Ciebie niezrozumiałe? Chciałbyś wyrazić opinię na temat artykułu? Znalazłeś jakiś błąd? Koniecznie daj mi o tym znać wysyłając maila lub wypełniając formularz!

Super. Pomogło dziekuje

Bardzo przystępnie napisane i zrozumiale, dobrze się czyta. Brakuje mi do kompletu informacji jak skonfigurować strefę nadrzędną DNS w przypadku dodania drugiego kontrolera, co jest zalecane. Pozdrawiam

Bardzo ciekawy blog, rzeczowy i wyważony. Od dzisiaj zaglądam regularnie. Pozdrowienia 🙂