W jednym z poprzednich wpisów omawialiśmy kwestię uprawnień NTFS w systemach Windows. Określały one czynności, które użytkownik jest w stanie wykonać względem wybranego obiektu (np. Folderu). Prawa systemowe działają na swój sposób podobnie. Pozwalają określić jakie czynności dany użytkownik może wykonywać, ale w całym systemie. Gdzie jednak możemy takie prawa znaleźć? Jakie możliwości możemy nadać użytkownikom za ich pomocą? Zapraszam do lektury

Gdzie znaleźć prawa systemowe?

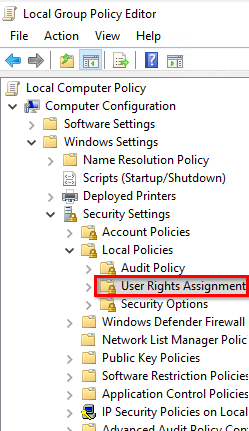

Zacznijmy od tego, gdzie w ogóle można znaleźć prawa systemowe. Jak wiele innych elementów konfiguracyjnych naszego systemu, możemy je odnaleźć w GPO. W ustawieniach dotyczących zabezpieczeń, wśród lokalnych polityk znajdziemy User Rights Assignment:

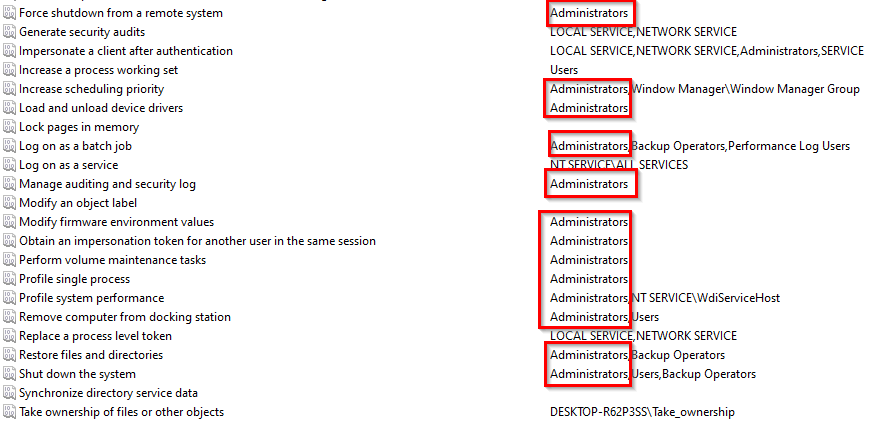

Znajduje się tutaj cała lista różnych praw systemowych, które możemy nadać użytkownikom lub częściej, grupom użytkowników. Do poszczególnych praw przypisywane są również konta systemowe, na które nie możemy się zalogować, ale są one niezbędne dla prawidłowego działania naszego systemu:

Lista możliwych do nadania praw jest całkiem rozbudowana. Listę wszystkich praw, wraz z ich opisami i dobrymi praktykami, znajdziemy np. w dokumentacji Microsoft.

Przypisywanie praw systemowych

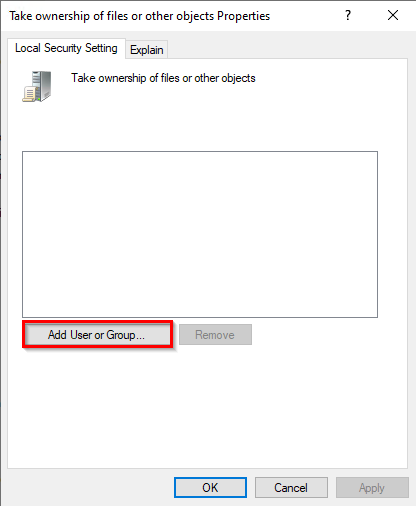

Przypisywanie praw systemowych jest kwestią stosunkowo prostą. Weźmy np. prawo Take ownership of files or other objects. Prawo to jest dość ciekawe, ponieważ pozwala na przejęcie roli właściciela obiektów znajdujących się w naszym systemie. Właściciel obiektu może w każdej chwili zmodyfikować uprawnienia takiego obiektu i tym samym przejąć nad nim kontrolę. W uprawnieniach NTFS mamy możliwość nadania odpowiednich uprawnień, które pozwalają na przejęcie takiej roli względem wybranego obiektu. To prawo nadaje jednak taką możliwość dla wszystkich obiektów w systemie, przez co jego nadawanie jest dość wrażliwą kwestią:

Domyślnie, prawo to jest przypisane do grupy Administrators, do której przypisywani są wszyscy użytkownicy posiadający prawa lokalnego administratora w naszym systemie. Załóżmy, że takich administratorów mamy wielu, a niekoniecznie każdy z nich powinien posiadać taką możliwość. Spróbujmy zawęzić to prawo do wybranej grupy administratorów. W tym celu klikamy dwukrotnie na wybrane prawo, a następnie usuwamy grupę Administrators:

Teraz przejdźmy do przypisania odpowiedniej grupy do tego prawa, czyli po prostu nadania go wybranej grupie użytkowników. Klikamy w Add User or Group…:

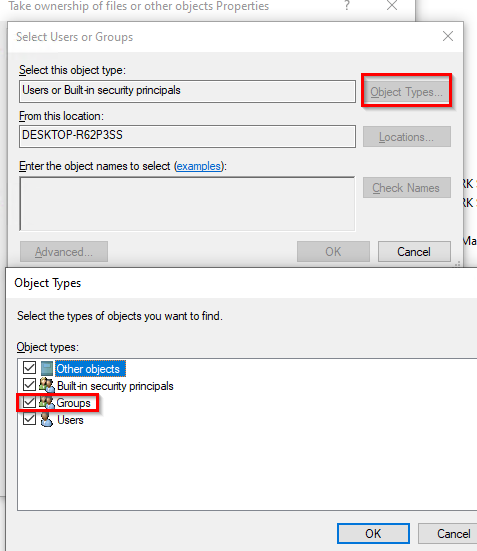

Zaznaczamy grupy jako typ obiektów, które mają być wyszukiwane (domyślnie ta opcja jest wyłączona):

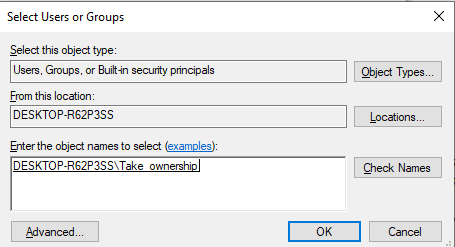

I przypisujemy odpowiednią grupę użytkowników, którzy powinni posiadać takie prawo w naszym systemie:

W ten prosty sposób odebraliśmy prawa wbudowanej grupie Administratorów i nadaliśmy je wybranej przez nas grupie użytkowników. Kwestia zarządzania prawami systemowymi wydaje się prosta, ale czy ich edycja w GPO jest jedyną drogą do ich przypisywania?

Prawa systemowe a grupy wbudowane

W wpisie poświęconym grupom lokalnym mówiłem o tym, że uprawnieniami w praktycznie wszystkich systemach najłatwiej zarządza się za pomocą grup. Nie inaczej jest w przypadku praw systemowych. Oczywiście dobór sposobu przypisywania praw zależy wyłącznie od nas. Dobrą praktyką będzie jednak przypisywania praw do odpowiednich grup, nie wybranych użytkowników.

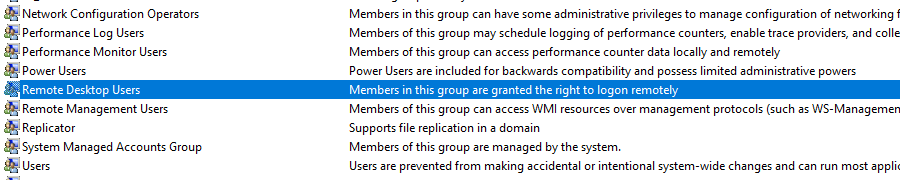

Część z praw systemowych jest od początku powiązana z wbudowanymi w system grupami. Weźmy dla przykładu prawo Allow log on through Remote Desktop Services. Domyślnie jest ono przypisane do grupy Administratorów, ale również grupy Remote Desktop Users:

Prawo to zezwala użytkownikom na zdalne logowanie i jest odpowiedzią na problemy z logowaniem na konta zwykłych użytkowników, z którymi można spotkać się pracując z maszynami wirtualnymi (przynajmniej w Hyper-V). Więcej o tym pisałem tutaj.

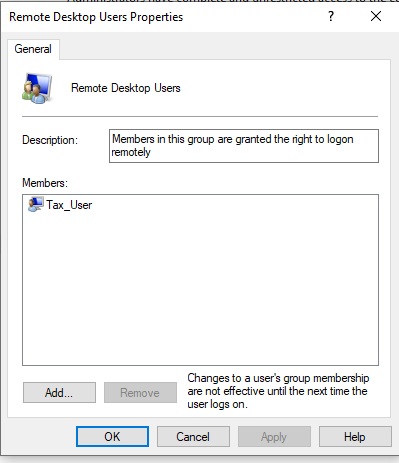

Aby nadać użytkownikowi prawo do zdalnego logowania nie musimy w tym przypadku przypisywać mu takiego prawa w GPO. Skoro prawo przypisane zostało do odpowiedniej grupy, to równie dobrze możemy mu je nadać dodając go do takiej grupy:

Prostym przypisaniem użytkownika do odpowiedniej grupy nadajemy mu odpowiednie prawa:

Takie podejście jest niezwykle skuteczne w środowisku, gdy konta użytkowników zmieniają się dość dynamicznie. Pracownicy odchodzą, przychodzą, a co za tym idzie, pojawiają się nowe konta, a stare są usuwane. Statyczne przypisywanie praw do konkretnych użytkowników wiąże się z dużą ilością niezbędnych do podjęcia prac administracyjnych. Przypisując prawa do odpowiednich grup zarządzanie nimi staje się dużo prostsze. Szczególnie, jeżeli przygotujemy sobie np. odpowiednie skrypty przypisujące użytkowników do odpowiednich grup na podstawie np. działu czy zespołu, w którym pracują.

Prawa systemowe a rola administratora w systemie

Nie inaczej w systemie Windows rozwiązana została kwestia nadawania roli lokalnego administratora i związanych z nią praw do wykonywania określonych czynności w systemie. Patrząc na prawa systemowe możemy zauważyć, że wiele z nich przypisanych jest do wbudowanej grupy Administrators:

To właśnie min. stąd użytkownik, który jest lokalnym administratorem, zyskuje możliwość wykonywania czynności administracyjnych w systemie. Jak zbudowany jest taki łańcuch w przypadku lokalnych administratorów?

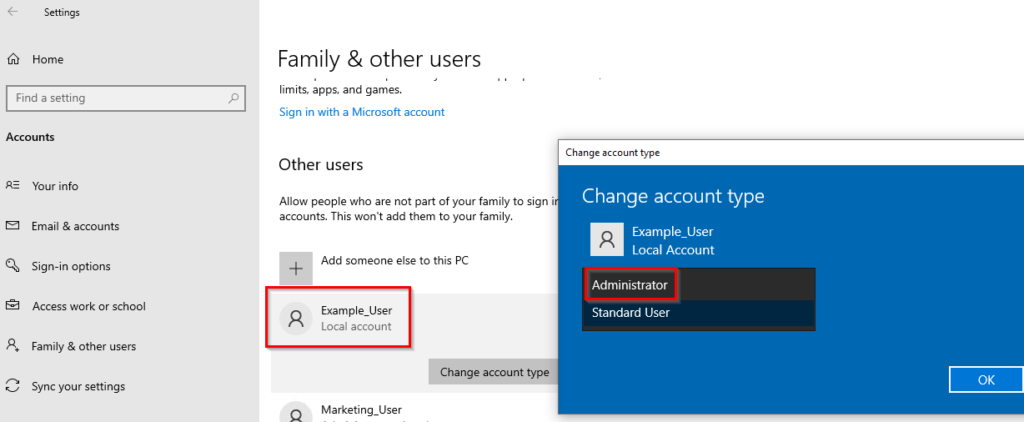

Tworząc konto użytkownika nadajemy mu odpowiednią rolę:

Rola lokalnego administratora związana po prostu z przypisaniem takiego użytkownika do grupy Administrators. System wykonuje tą operację automatycznie po zmianie typu konta, tak jak na zrzucie ekranu powyżej. Możemy zobaczyć, że konto faktycznie znalazło się w grupie Administrators:

To, że nasz przykładowy użytkownik będzie mógł wykonywać teraz czynności administracyjne, wynika oczywiście z przypisania odpowiednich praw systemowych do tej grupy. Pokazuje to jak efektywny jest proces przypisywania praw czy uprawnień do grup, nie konkretnych użytkowników.

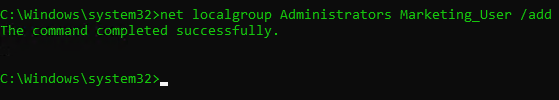

Alternatywnie możemy po prostu przypisać wybrane konto do grupy Administrators. Dla urozmaicenia, posłużmy się teraz CMD i przypiszmy przykładowe konto do grupy:

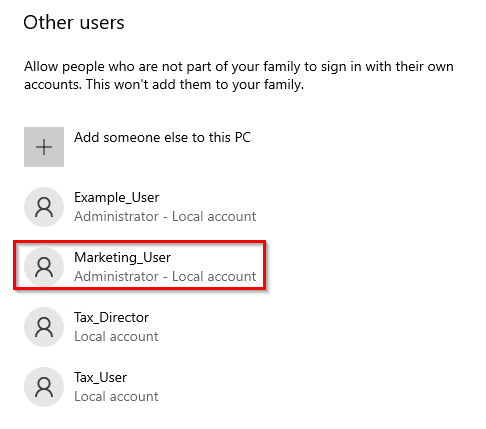

Odpowiednie prawa w systemie oczywiście zostały takiemu użytkownikowi nadane. Co więcej, w ustawieniach rola takiego konta w systemie również została zaktualizowana:

Słowo końcowe

Prawa systemowe są pozwalają nam dokładnie określić czynności, które poszczególni użytkownicy mogą wykonywać w systemie. Z reguły są to czynności bardzo wrażliwe, dlatego też takie prawa należy nadawać z głową. Powinniśmy w tej kwestii dość ściśle trzymać się znanej zasady najniższych możliwych uprawnień, która pozwoli utrzymać odpowiedni poziom bezpieczeństwa naszego środowiska.

Prawa systemowe możemy wykorzystać do przygotowania dodatkowych ról administracyjnych w systemie, które pozwolą podejść do tematu bardziej granularnie. Być może nasi użytkownicy nie potrzebują wszystkich praw administracyjnych, a jedynie wybranej ich części? Utworzenie odpowiedniej grupy i przypisanie do niej odpowiednich praw z pewnością pomoże nam zaadresować takie potrzeby.