Już jakiś czas temu pisałem trochę o phishing-u, który wciąż pozostaje najczęstszym i najskuteczniejszym zagrożeniem dla nas, czy naszych organizacji. Pomimo tak dużej popularności i skuteczności tego zagrożenia wciąż brakuje nam skutecznych metod obrony. Zdecydowana większość z Was na pewno zgodzi się z tym, że fundamentem ochrony przed phishingiem jest edukacja użytkowników. To ich świadomość zagrożeń i umiejętność ich rozpoznania powinna być skutecznym zabezpieczeniem. Oczywiście to słuszny kierunek – ale praktyka pokazuje, że często niezbyt efektywny. Możemy, a wręcz powinniśmy docierać z przekazem do użytkowników, ale ich zainteresowanie i świadomość było i będzie ograniczone. Dlatego też moim zdaniem tam gdzie to możliwe, powinniśmy wspierać się rozwiązaniami systemowymi. Jednym z nich jest właśnie Defender for O365 posiadający szereg funkcjonalności podnoszących skuteczność anty-phishingowej ochrony.

Nazwa Defender for O365 jest z nami od dość niedawna. Sama usługa jest również szeroko znana pod starszą nazwą – Office 365 Advanced Threat Protection. W rozmowach branżowych nadal możemy spotkać się z obiema nazwami tego rozwiązania. Defender for O365 jest dość rozbudowanym narzędziem. Pozwala on nie tylko na ochronę przed phishingiem na różnych płaszczyznach, ale również chociażby wykonywanie próbnych ataków phishingowych. W tym wpisie skoncentrujemy się na kilku dostępnych zasadach, które pozwolą chronić użytkowników przed różnymi formami phishingu. Zapraszam!

Gdzie znaleźć Defender for O365?

Zacznijmy od nakreślenia sobie o jakich dokładnie zasadach będziemy mówić oraz gdzie możemy je znaleźć. Znane są mi przynajmniej dwa miejsca, w których możemy znaleźć omawiane zasady.

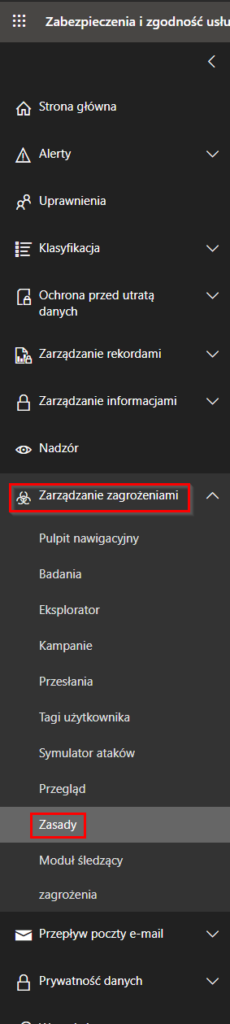

Pierwszym z nich jest standardowe centrum zabezpieczeń, dostępne z poziomu portalu administracyjnego Microsoft 365. Dostęp tam uzyskamy naturalnie po zalogowaniu się na konto w naszym środowisku, które posiada odpowiednie uprawnienia. Omawiane zasady znajdziemy w zakładce Zarządzanie zagrożeniami -> Zasady:

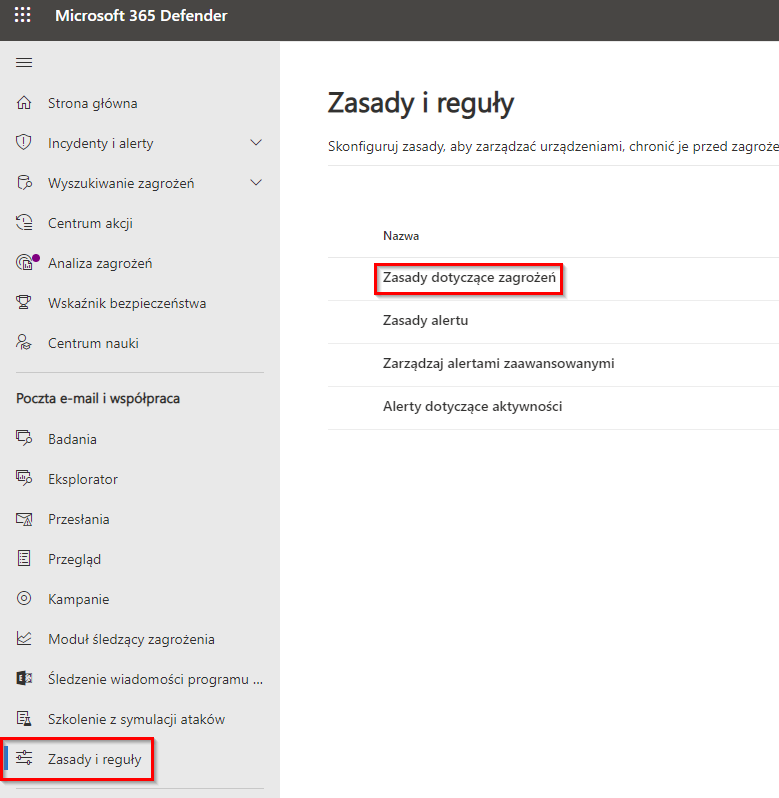

Alternatywnie możemy skorzystać z portalu Microsoft 365 Defender. W zakładce Zasady i reguły dostępną mamy kategorię Zasady dotyczące zagrożeń:

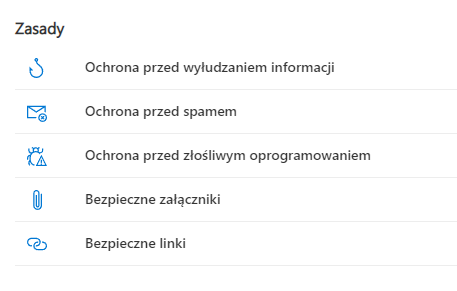

Niezależnie od wybranego miejsca dostępnych będziemy mieli szereg zasad związanych z ochroną przed phishingiem:

Ochrona przed wyłudzaniem informacji

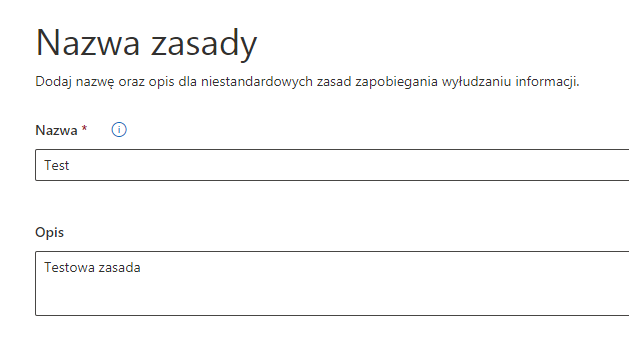

Dzisiaj na warsztat weźmiemy zasady ochrony przed wyłudzaniem informacji. Pozwolą one wykrywać podejrzane wiadomości nie tyle od strony złośliwych linków czy załączników, a prób spoofingu (podszywanie się pod innego adresata, podmiany np. adresu nadawcy wiadomości mail) czy wykrywania wszelkich nietypowych wzorców wiadomości np. dla konkretnych nadawców. Najprościej będzie omówić możliwości tej zasady w praktyce, dlatego też przejdźmy od razu do jej tworzenia:

Określmy, których użytkowników/grupy/domeny ma dotyczyć tworzona aktualnie zasada:

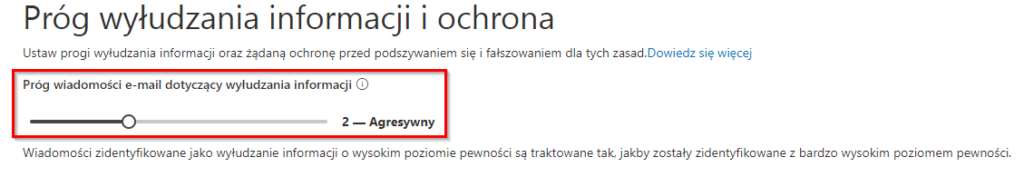

Próg wyłudzania informacji

Następnie zdefiniujmy szereg dostępnych zasad. Zacznijmy od progów, z pośród których możemy wymienić cztery:

- 1 – Standardowy

- 2 – Agresywny

- 3 – Bardziej agresywny

- 4 – Najbardziej agresywny

Każdy z poziomów reprezentuje, jak sama nazwa wskazuje, bardziej restrykcyjne podejście do klasyfikowania wiadomości. Mapują one bezpośrednio na klasyfikowanie wiadomości jako phishing w oparciu o stopnie pewności algorytmu. Dla konkretnych poziomów mapowanie wygląda w następujący sposób:

- 1 – Standardowy – poziom restrykcji zależny od stopnia pewności. Przy bardzo wysokim stopniu pewności zasady będą bardzo restrykcyjne, przy niskim poziomie pewności – mało restrykcyjne

- 2 – Agresywny – Wiadomości identyfikowane jako phishing z wysokim stopniem pewności są traktowane tak samo jak wiadomości z bardzo wysokim stopniem pewności

- 3 – Bardziej agresywny – wiadomości identyfikowane jako phishing ze średnim lub wysokim poziomem pewności są traktowane jak wiadomości z bardzo wysokim stopniem pewności

- 4 – Najbardziej agresywny – wszystkie wiadomości, nawet przy niskim poziomie pewności, są traktowane bardzo restrykcyjnie

Oczywiście im bardziej restrykcyjny poziom – tym większa szansa na wystąpienie false positive (błędnej klasyfikacji wiadomości jako phishing). Więcej informacji na temat poziomów klasyfikacji można znaleźć tutaj. Jeżeli chodzi o moją rekomendację – najbardziej optymalnym wyborem wydaje się próg Agresywny:

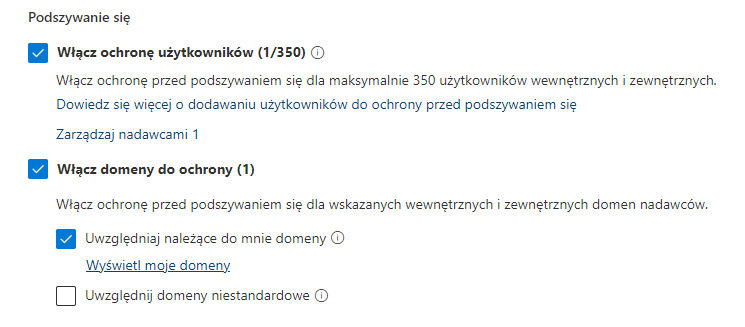

Zasady dotyczące podszywania się

W kolejnym kroku określamy zasady dotyczące podszywania się pod konkretnych użytkowników. Możemy tutaj wskazać użytkowników oraz domeny, których wiadomości będą sprawdzane pod kątem podszywania się. Chodzi tutaj o sytuację, gdy wskazani użytkownicy są nadawcami maila. Podobnie jeżeli chodzi o domenę – sprawdzamy jeżeli w polu nadawcy pojawia się wskazana domena. Warto zaznaczyć, że włączona tutaj ochrona dotyczy nowych wiadomości – nie kontynuowania istniejących już na skrzynce konwersacji.

Rekomendacje dla tej części zasad mówią oczywiście o włączeniu takiej ochrony. W przypadku użytkowników powinniśmy dodać przynajmniej osoby decyzyjne – CEO, CFO, członków zarządu itp. Phishing wykorzystujący podszywanie się pod takie osoby może być krytyczny w skutkach. Znamy przecież przypadki, gdy podszycie się pod prezesa danej firmy skutkowało wykonywaniem wielomilionowych przelewów do przestępców. Jeżeli chodzi o domeny – możemy tutaj uwzględnić swoje domeny, jak również domeny zewnętrzne, z których użytkownicy często otrzymują wiadomości:

Zaufani nadawcy i domeny

W ramach konfigurowanych zasad mamy oczywiście możliwość wskazania wyjątków. Możemy dokładnie wskazać, którzy nadawcy czy wiadomości z których domen nie powinny być rozpatrywane pod kątem ewentualnego podszywania się. Dopóki jednak mechanizm nie generuje nam dla takich nadawców czy domen false positive, zwykle nie ma potrzeby ich konfigurowania:

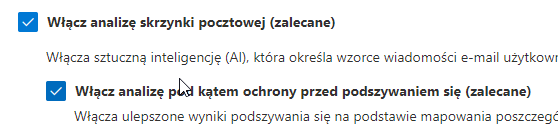

Analiza skrzynek pocztowych

Poniżej mamy dostępne opcje dotyczące analizy skrzynki pocztowej oraz związaną z nią analizę pod kątem ochrony przed podszywaniem się. Włączenie tych opcji pozwoli nam skorzystać z mechanizmów sztucznej inteligencji, które pozwolą działać całemu mechanizmowi bardziej skutecznie. Analiza skrzynki pocztowej pozwoli sztucznej inteligencji przeanalizować historyczną korespondencję i określić wzorce wiadomości dla danego adresata. Dzięki temu możliwe będzie wykrycie sytuacji, gdy ktoś podszywający się pod nią będzie pisał w nieco inny sposób niż prawdziwa osoba.

Istotną opcją jest również dostępna poniżej analiza, której nie możemy włączyć bez analizy skrzynki pocztowej. Ponieważ ochrona przed podszywaniem się działa dla nowych wiadomości (nowych nadawców), potencjalnie mogą pojawić się błędne klasyfikacje. Dla przykładu, jeżeli włączyliśmy ochronę dla naszego CEO – Jana Kowalskiego, który korzysta z adresu jan.kowalski@x.pl, a ktoś z naszych użytkowników wymienia również maile np. z Janem Kowalskim z firmy Klienta, np. jan.kowalski@y.pl, to maile te mogą zostać zaklasyfikowane jako próba podszycia się. Schemat budowy maila jest taki sam, a różnica występuje tylko w domenie. Dzięki włączeniu tej opcji wcześniejsza korespondencja z Janem Kowalskim z firmy „Y” zostanie wykryta, a sama wiadomość nie zostanie zablokowana.

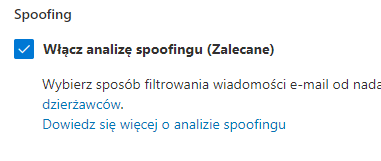

Analiza spoofingu

Ostatnim elementem jest możliwość włączenia spoofingu. Opcja ta pozwoli nam zachować kontrolę nad działaniem całego mechanizmu i wyeliminować liczbę false positive. Nie zawsze przecież wysyłanie wiadomości z innym adresem w polu nadawcy musi być zagrożeniem. Mówimy tutaj np. o przypadku, gdy wysyłamy firmowy newsletter przez zewnętrzny system, który podstawia jako nadawcę nasz adres firmowy. Mówimy tutaj np. o wysyłaniu maila przez asystenta w imieniu swojego przełożonego, a także szeregu innych sytuacji. Włączenie tej analizy pozwoli szybko wykryć takie przypadki, a następnie dodać je do listy wyjątków:

Określenie zachowania Defender-a

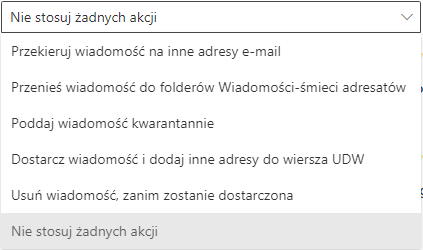

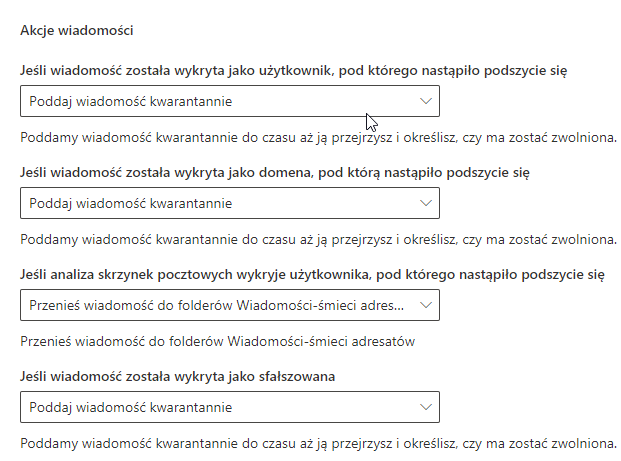

Mamy już skonfigurowane zasady dotyczące samego wykrywania. Czas więc przejść do „Akcji” i określić działania, które ma podejmować mechanizm po klasyfikacji danej wiadomości. Dla kilku różnych sytuacji mamy możliwość wskazania szeregu różnych działań, dostępnych do wyboru z listy:

- Nie stosuj żadnych akcji

- Przekieruj wiadomość na inne adresy e-mail

- Przenieś wiadomości do folderów Wiadomości-śmieci adresatów – moim zdaniem nieco niefortunne tłumaczenie. Chodzi o przeniesienie wiadomości do dostępnego w Outlooku folderu „Junk mail„. Te wiadomości to nie tyle śmieci, a wiadomości, które potencjalnie mogą nieść za sobą jakieś zagrożenie. Użytkownik poprzez umieszczenie tam wiadomości otrzymuje sygnał, że ta wiadomość może być potencjalnie niebezpieczna. W tym folderze zablokowane są również możliwości kliknięcia w link czy otworzenia załącznika. Żeby to zrobić użytkownik musi ocenić zagrożenie i ewentualnie przerzucić wiadomość do zwykłej skrzynki odbiorczej

- Poddaj wiadomość kwarantannie – wiadomość jest poddawana kwarantannie. Konkrety zależą od zdefiniowanych dla maili i plików na kwarantannie ustawień w danej organizacji

- Dostarcz wiadomość i dodaj inne adresy do wiersza UDW – czyli dodanie np. zespołu bezpieczeństwa czy administratora w ukrytej kopii, tak by otrzymali oni informację o pojawieniu się potencjalnie niebezpiecznej wiadomości

- Usuń wiadomość, zanim zostanie dostarczona

- Nie stosuj żadnych akcji

Rekomendowane ustawienia przez Microsoft dla Agresywnego progu wyglądałyby następująco:

Ja jednak rozważyłbym czy, po określeniu listy wyjątków, nie warto byłoby ustawić wszystkie opcje na „Poddaj wiadomość kwarantannie”.

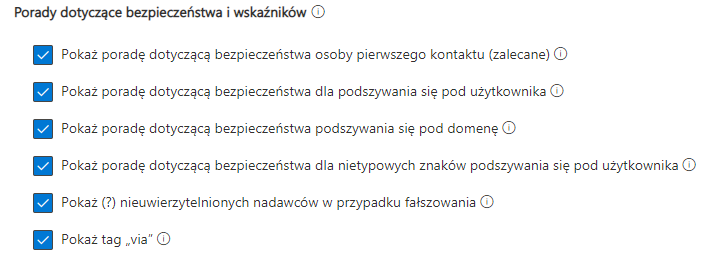

Porady dotyczące bezpieczeństwa i wskaźników

Poniżej możemy określić różnego typu porady, które będą wyświetlane użytkownikom. Mam tutaj dostępne kilka różnych opcji:

- Pokaż poradę dotyczącą bezpieczeństwa osoby pierwszego kontaktu – Polska nazwa może być myląca. Chodzi tutaj o pokazanie ostrzeżenia w przypadku otrzymania wiadomości z danego adresu email po raz pierwszy. Może to mieć zastosowanie również w przypadku bardzo rzadkiego, nieregularnego kontaktu

- Pokaż poradę dotyczącą bezpieczeństwa dla podszywania pod użytkownika – czyli informacja dla użytkownika o potencjalnej próbie podszycia się pod danego użytkownika dla konkretnej wiadomości

- Pokaż poradę dotyczącą bezpieczeństwa podszywania się pod domenę – analogicznie jak w poprzedniej opcji, tylko dla podszycia się pod domenę, nie konkretnego nadawcę

- Pokaż poradę dotyczącą bezpieczeństwa dla nietypowych znaków podszywania się pod użytkownika – czyli wykrycia rzadko występujących po sobie znaków, charakterystycznych dla np. losowo generowanych adresów czy domen

- Pokaż (?) nieuwierzytelnionych nadawców w przypadku fałszowania – wizualne wsparcie użytkowników dla weryfikacji próby podszycia się (wyświetlane „?” z informacjami)

- Pokaż tag „via” – czyli informacja dla użytkowników, że dana osoba wysłała wiadomość w imieniu innej osoby/domeny

Podsumowanie

Podsumowując, przykładowo utworzona zasada wygląda następująco:

Zasada ta, choć stosunkowo rozbudowana, jest w większości zgodna z rekomendacjami publikowanymi przez Microsoft. Szczegóły dotyczące takich rekomendacji możecie znaleźć np. tutaj. Odpowiednie dostosowanie takiej polityki pozwoli nam skutecznie chronić naszych użytkowników przed próbami podszywania się, czyli jednym z charakterystycznych elementów phishingu. A jak często powtarzam – nic nie zastąpi edukacji użytkowników w tym zakresie, ale jeżeli się da, to wspierajmy tą ochronę systemowo, za pomocą dedykowanych narzędzi.

Przydatny artykuł, wydaje mi się czy część omawianych rzeczy wymaga wyższych licencji niż Business Basic/Standard? Pytam ponieważ w tenancie w którym sprawdzałem polityki Anti-phishing nie ma możliwości ustawienia progu wyłudzania informacji. Chyba, że Microsoft przerzucił to w inne miejsce tak jak ma często w zwyczaju 😉 Pozdrawiam!

Dzięki!

Tak, funkcjonalności zawarte w Defenderze for O365 nie są uwzględnione w standardowej licencji na Exchange Online (występuje tam wyłącznie Exchange Online Protection, którego elementy opisywałem w innych artykułach). Jeżeli chodzi o Defendera for O365 – plan 1, zawierający opisywany tutaj mechanizm, jest dostępny od licencji Business Premium, ale można go też zakupić jako tzw. „standalone” za niecałe 2 euro za użytkownika za miesiąc

Pingback: 10 Blogów O Security, Które Warto Śledzić W 2022 - Security Bez Tabu