Kontynuując rozpoczęty ostatnio wątek Defendera for Office 365, dziś zajmiemy się kwestią „bezpiecznych linków”. Bezpieczne linki to kolejny z mechanizmów, który wchodzi w skład omawianego Defendera. Jeżeli chcecie dowiedzieć się więcej na temat Defendera for O365, jak również dowiedzieć się gdzie możecie znaleźć ten mechanizm – zapraszam do zapoznania się z pierwszym artykułem.

W codziennej pracy możemy spotkać się z różnymi rodzajami phishingu. Sam phishing jest pojęciem dość szerokim, dlatego w kontekście dzisiejszego zagadnienia skoncentrujmy się na konkretnym typie phishingu. Mowa tutaj oczywiście o wiadomościach zawierających „złośliwe linki”. Linki, które będą prowadziły do podstawionych przez przestępcę stron – np. wyłudzających informacje czy wykonujących złośliwy kod na naszych urządzeniach. Więcej o samym phishingu przeczytacie tutaj. Nie przedłużając już przejdźmy do właściwej części dzisiejszego artykułu – kwestii bezpiecznych linków. Zapraszam!

Domyślne zachowanie usług M365 wobec linków

Mówiąc o Defenderze for Office 365 skoncentrujemy się oczywiście na usługach, które będą wchodziły w skład Office 365 (czy właściwie Microsoft 365). Narzędziami, które wykorzystujemy do komunikacji w ramach Microsoft 365 jest oczywiście Exchange (odpowiadający za pocztę elektroniczną), wraz z jego klientem – Outlook-iem, jak również Microsoft Teams, jeżeli mówimy o komunikacji tekstowej poprzez chaty czy komunikacji głosowej/video. W przypadku Exchange-a Online przesyłane wiadomości są domyślnie chronione przez filtry anty-spamowe/anty-malware. Nie są one oczywiście w 100% skuteczne, choćby ze względu na konieczność unikania false-positive, czyli w tym przypadku zatrzymywanie niestanowiących zagrożenia maili. Dodatkowo jak to bywa z absolutnie wszystkimi mechanizmami bezpieczeństwa – nigdy nie zapewnią nam one 100% bezpieczeństwa.

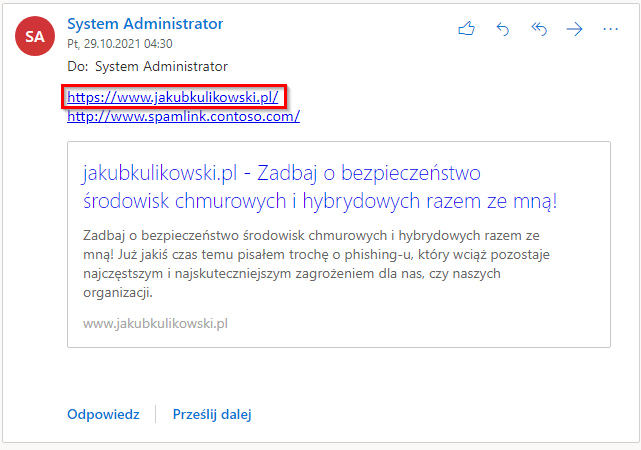

Podsumowując – jeżeli wiadomość zawierająca jakiś link dotrze do adresata, link ten na poziomie usług Microsoft 365 nie jest dodatkowo weryfikowany. Mówimy tutaj oczywiście zarówno o wiadomościach mailowych, jak również o wiadomościach przesyłanych na Teams. Po kliknięciu w przesłany link zostaniemy przekierowani bezpośrednio pod wskazany w linku adres, np.

Oczywista rzecz, prawda? Gdzie indziej mielibyśmy być przekierowani? Nie do końca. Adres URL, który widzimy w treści wiadomości niekoniecznie musi odpowiadać adresowi URL, do którego prowadzi. Jest to jeden z często wykorzystywanych scenariuszy w przypadku phishingu, ale o tym więcej pisałem tutaj. Póki co, zwróćmy po prostu uwagę na fakt, że przesłane linki prowadziły będą bezpośrednio pod wskazany URL. Czemu o tym wspominam? Choćby dlatego, że po skonfigurowaniu omawianego dzisiaj mechanizmu ulegnie to drobnej zmianie. Ale o tym w dalszej części artykułu.

Bezpieczne linki

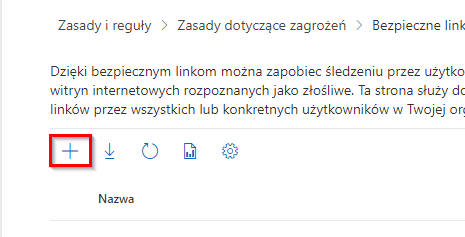

Przejdźmy do konkretów. Zacznijmy od razu od skonfigurowania omawianego mechanizmu. W tym celu przejdźmy do zakładki „Bezpieczne linki” (jeżeli nie wiesz jak tam trafić ponownie odsyłam do poprzedniego artykułu):

Następnie przejdźmy do tworzenia nowej zasady:

Do utworzenia zasady w nowym środowisku może być wymagane włączenie odpowiednich opcji umożliwiających modyfikację. Najprościej możemy tego dokonać wykonując odpowiednie polecenia w PowerShell-u:

# Instalacja modułu umożliwiającego zarządzanie Exchange Online

Install-Module -Name ExchangeOnlineManagement

# Włączenie możliwości uruchamiania skryptów

Set-ExecutionPolicy RemoteSigned

# Zaimportowanie modułu

Import-Module -Name ExchangeOnlineManagement

# Połączenie się z Exchangem Online w naszym środowisku (wymagane zalogowanie w nowym oknie)

Connect-ExchangeOnline

# Włączenie możliwości edycji poszczególnych zasad organizacji

Enable-OrganizationCustomization

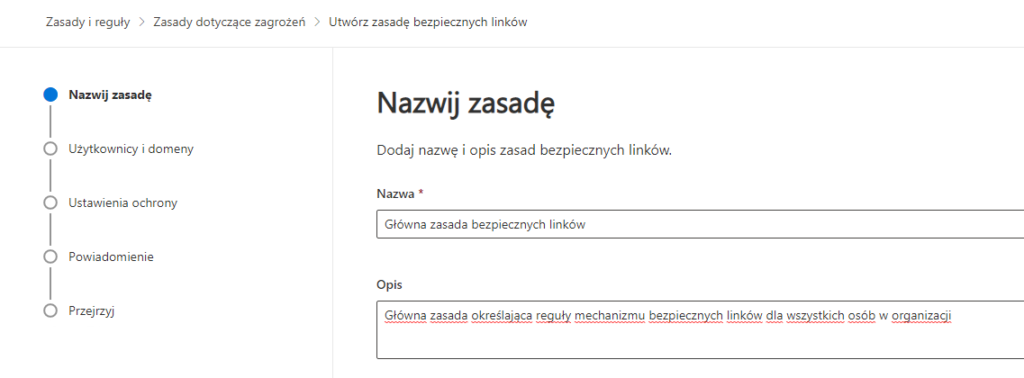

Tworzenie nowej zasady

W pierwszym kroku tworzenia nowej zasady musimy określić jej nazwę oraz opis. Warto od razu zadbać o ich jakość. Dla nas utworzona zasada będzie jasna, dla naszych kolegów/koleżanek czy Klientów, dla których konfigurujemy mechanizm – niekoniecznie. Warto również rozważyć stosowanie ustalonego schematu nazewnictwa dla naszej organizacji – czy to w kontekście zasad, czy innych obiektów w środowisku.

Określenie zakresu działania

W kolejnym kroku określamy zakres działania zasady. Możemy wskazać tutaj konkretnych użytkowników, grupy użytkowników lub całe domeny. W moim przypadku przypiszę grupę zawierającą wszystkich użytkowników w mojej testowej organizacji:

Określenie usług, dla których powinna działać zasada

Następnie określamy właściwe ustawienia dotyczące linków. Przede wszystkim określamy, czy zasada ma być włączona dla linków przesyłanych w mailach oraz wiadomościach w aplikacji Teams:

Szczegóły konfiguracji mechanizmu

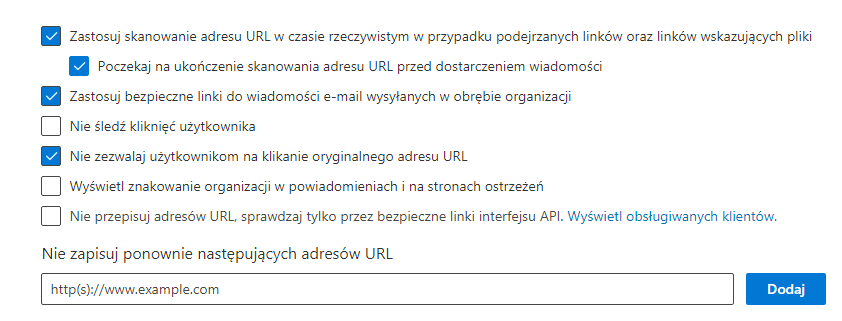

Poniżej określamy szczegóły dotyczące działania samego mechanizmu:

- Zastosuj skanowanie adresu URL w czasie rzeczywistym w przypadku podejrzanych linków oraz linków wskazujących na pliki – czyli włączenie skanowania linków w czasie rzeczywistym. Zaznaczenie tej opcji jest jak najbardziej rekomendowane.

- Poczekaj na ukończenie skanowania adresu URL przed dostarczeniem wiadomości – jeżeli pozostawimy tą opcję wyłączoną, wiadomość zostanie dostarczona do odbiorcy niezależnie od wyników skanowania. Jeżeli będzie ona włączona, wiadomość nie dotrze do odbiorcy dopóki skanowanie nie potwierdzi, że zawarty w wiadomości link jest bezpieczny. Oczywiście włączenie tej opcji jest rekomendowane.

- Zastosuj bezpieczne linki do wiadomości e-mail wysyłanych w obrębie organizacji – opcja pozwalająca na włączenie skanowania linków nie tylko dla wiadomości zewnętrznych, ale także tych przesyłanych pomiędzy pracownikami naszej organizacji. Rekomenduje się włączenie tej opcji.

- Nie śledź kliknięć użytkownika – Domyślnie mechanizm zbiera dane na temat tego, w jakie linki w mailach kliknęli użytkownicy. Aktualnie zbierane dane dotyczą wyłącznie wiadomości od nadawców zewnętrznych, śledzenie nie jest wspierane w przypadku korespondencji pomiędzy pracownikami naszej organizacji. Rekomenduje się pozostawienie tej opcji wyłączonej (czyli zbieranie danych o kliknięciach)

- Nie zezwalaj użytkownikom na klikanie oryginalnego adresu URL – W wielu różnych przypadkach po kliknięciu w link mechanizm wyświetli użytkownikowi ostrzeżenie. Może ono dotyczyć np. tego, że skanowanie nie zostało jeszcze ukończone czy w przypadku wysokiego prawdopodobieństwa, że mamy do czynienia z phishingiem. Zaznaczenie tej opcji nie pozwoli użytkownikom przejść pod przesłany URL (domyślnie będą mogli zignorować ostrzeżenie). Pozostawienie tej opcji włączonej jest rekomendowane.

- Wyświetl znakowanie organizacji w powiadomieniach i na stronach ostrzeżeń – Dzięki tej opcji możemy spersonalizować ostrzeżenia tak, aby jednoznacznie kojarzyły się one z naszą organizacją. Domyślnie otrzymywać będziemy ostrzeżenia powiązane z Microsoft. Zaznaczenie tej opcji jest opcjonalne.

- Nie przepisuj adresów URL, sprawdzaj tylko przez bezpieczne linki interfejsu API

- Nie zapisuj następujących adresów URL – pozwala na określenie domen, dla których nie będzie przeprowadzane skanowanie.

Informacja dla użytkownika

W ostatnim kroku określamy informację, którą zobaczy użytkownik w przypadku kliknięcia w podejrzany link:

Bezpieczne linki w praktyce

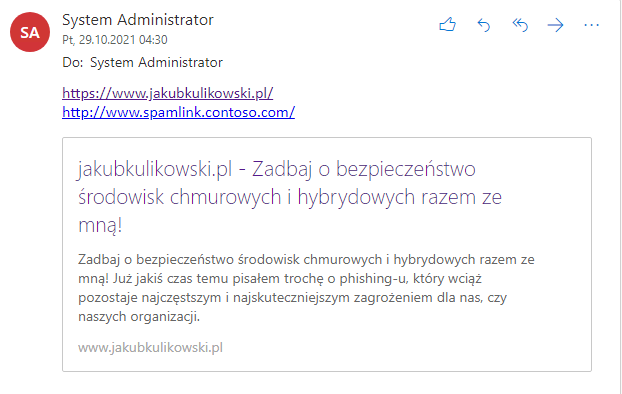

Przenieśmy się teraz do Outlook-a żeby zobaczyć, jak utworzona przed chwilą zasada będzie działała w praktyce. Na potrzeby demonstracyjne na moje testowe konto przesłałem mail zawierający dwa różne linki. Jeden z nich to oczywiście bezpieczny link prowadzący do mojego Bloga, drugi to testowy link, który powinien zostać wyłapany przez mechanizm jako zagrożenie:

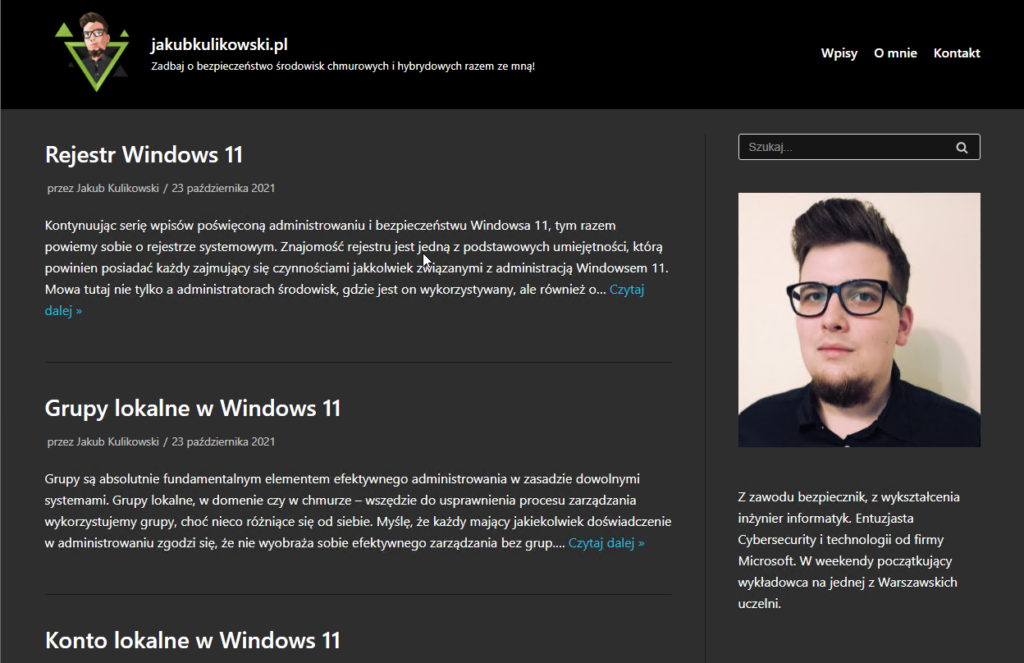

Zacznijmy od pierwszego linku. Kliknięcie w niego nie jest w żaden sposób blokowane, a użytkownik zostaje prawidłowo przekierowany pod wskazaną stronę:

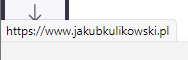

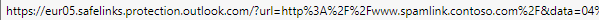

Warto zwrócić uwagę na to, gdzie dokładnie prowadzi link. Nie jest to już bezpośrednio miejsce docelowe, a link pośredniczący, który pozwoli zweryfikować i zablokować połączenie jeżeli strona zostanie uznana za zagrożenie:

Dzięki temu klikając w link prowadzący do właściwej strony użytkownik zostanie zatrzymany już na stronie pośredniczącej. Zależnie od konfiguracji zobaczy on odpowiedni komunikat i będzie lub nie będzie mógł przejść na podlinkowaną stronę. W przypadku stworzonej przeze mnie zasady użytkownik widzi skonfigurowany komunikat i nie jest w stanie przejść na podejrzaną stronę:

W ten oto systemowy sposób nieuważny użytkownik oraz cała organizacja została uchroniona przed potencjalnymi konsekwencjami udanego phishingu. Tak jak już wspominałem – nic nie zastąpi edukacji użytkowników, ale jeżeli możemy, to wspomagajmy się również odpowiednimi mechanizmami.

Co z pewnością warte podkreślenia – bezpieczne linki nie odnoszą się wyłącznie do linków przesyłanych drogą mailową. Funkcjonalność ta pomoże chronić użytkowników przed linkami przesyłanymi via Teams czy dostępnych poprzez aplikacje Office 365. Opcje te możemy włączyć w ustawieniach globalnych dla bezpiecznych linków:

Jak najbardziej przydatny artykuł polecam włączenie tej opcji jeśli korzystasz z o365.