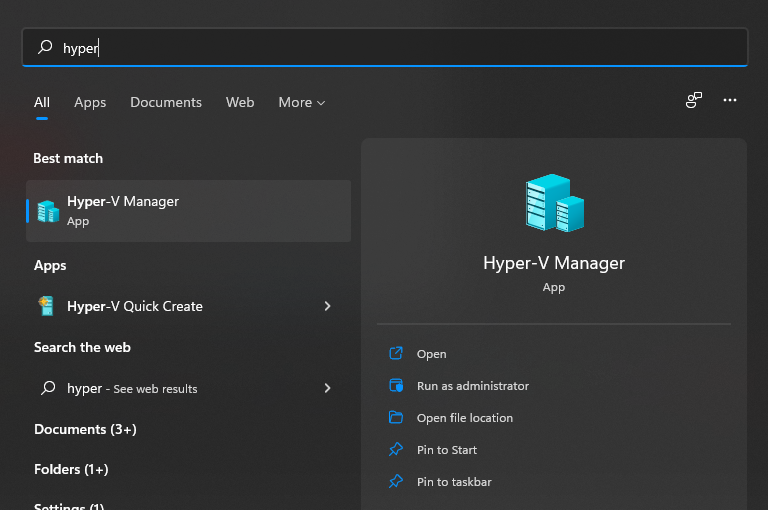

Hyper-V od A do Z

W jednym z ostatnich wpisów poruszałem kwestię wirtualizacji, której zrozumienie możemy potraktować jako teoretyczny wstęp do dzisiejszego artykułu. Zrozumienie idei i koncepcji stojących za wirtualizacją jest bowiem kluczowe dla zrozumienia działania Hyper-V. W tym wpisie przejdziemy przez Hyper-V dokładnie omawiając wszystkie niezbędne elementy, które pozwolą stworzyć maszynę wirtualną dopasowaną do… Czytaj dalej »Hyper-V od A do Z