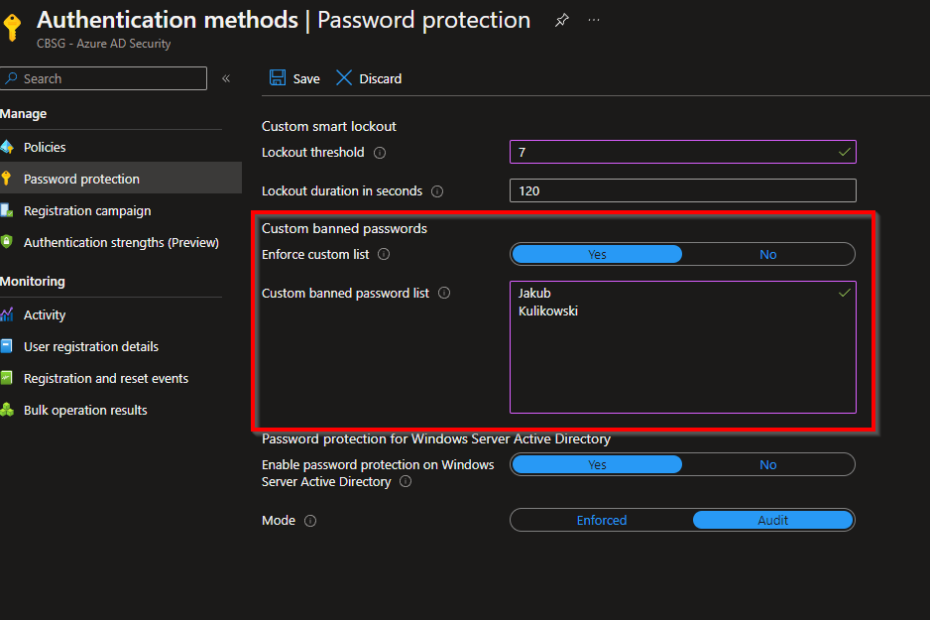

Azure AD Password Protection

W jaki sposób powinniśmy dbać o jakość haseł tworzonych przez naszych użytkowników? Pewnie większość z Was z pewnością wskazała by tutaj choćby na minimalne wymagania, które musi spełniać bezpieczne hasło czy proste rozwiązania systemowe weryfikujące ich długość czy złożoność. Coraz częściej jednak przyjmujemy podstawowe, wymuszane systemowo wymagania, koncentrując się na… Czytaj dalej »Azure AD Password Protection